央視新聞客戶端 2022-09-13 11:11:08

今天,國家計算機病毒應急中心發布《美國NSA網絡武器“飲茶”分析報告》,詳情如下:

一、概述

國家計算機病毒應急處理中心在對西北工業大學遭境外網絡攻擊事件進行調查過程中,在西北工業大學的網絡服務器設備上發現了美國國家安全局(NSA)專用的網絡武器“飲茶”(NSA命名為“suctionchar”)(參見我中心2022年9月5日發布的《西北工業大學遭美國NSA網絡攻擊事件調查報告(之一)》)。國家計算機病毒應急處理中心聯合奇安信公司對該網絡武器進行了技術分析,分析結果表明,該網絡武器為“嗅探竊密類武器”,主要針對Unix/Linux平臺,其主要功能是對目標主機上的遠程訪問賬號密碼進行竊取。

二、技術分析

經技術分析與研判,該網絡武器針對Unix/Linux平臺,與其他網絡武器配合,攻擊者可通過推送配置文件的方式控制該惡意軟件執行特定竊密任務,該網絡武器的主要目標是獲取用戶輸入的各種用戶名密碼,包括SSH、TELNET、FTP和其他遠程服務登錄密碼,也可根據配置竊取保存在其他位置的用戶名密碼信息。

該網絡武器包含“驗證模塊(authenticate)”、“解密模塊(decrypt)”、“解碼模塊(decode)”、“配置模塊”、“間諜模塊(agent)”等多個組成部分,其主要工作流程和技術分析結果如下:

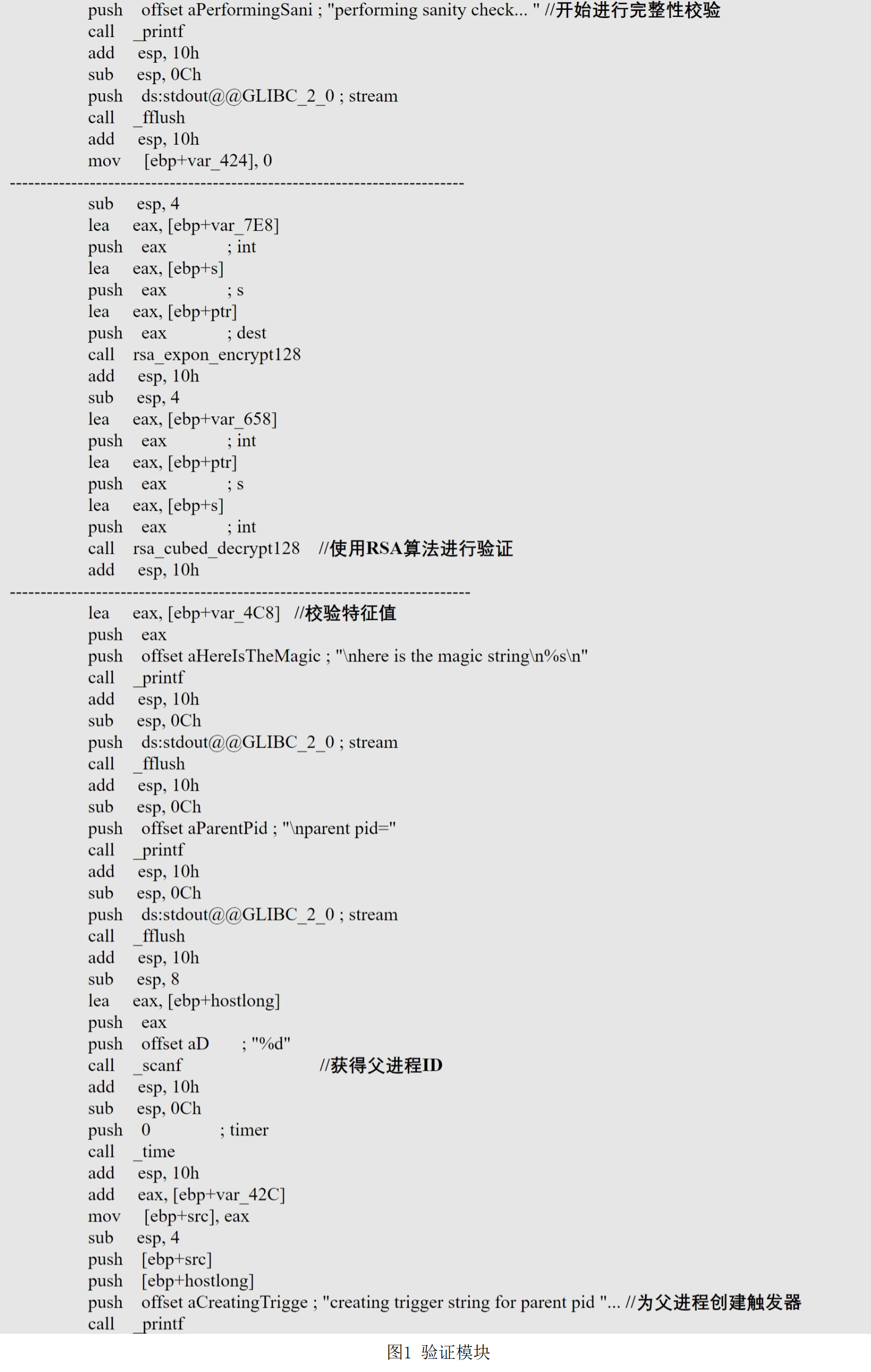

(一)驗證模塊

驗證模塊的主要功能是在“飲茶”被調用前驗證其調用者(父進程)的身份,隨后進行解密、解碼以加載其他惡意軟件模塊。如圖1所示。

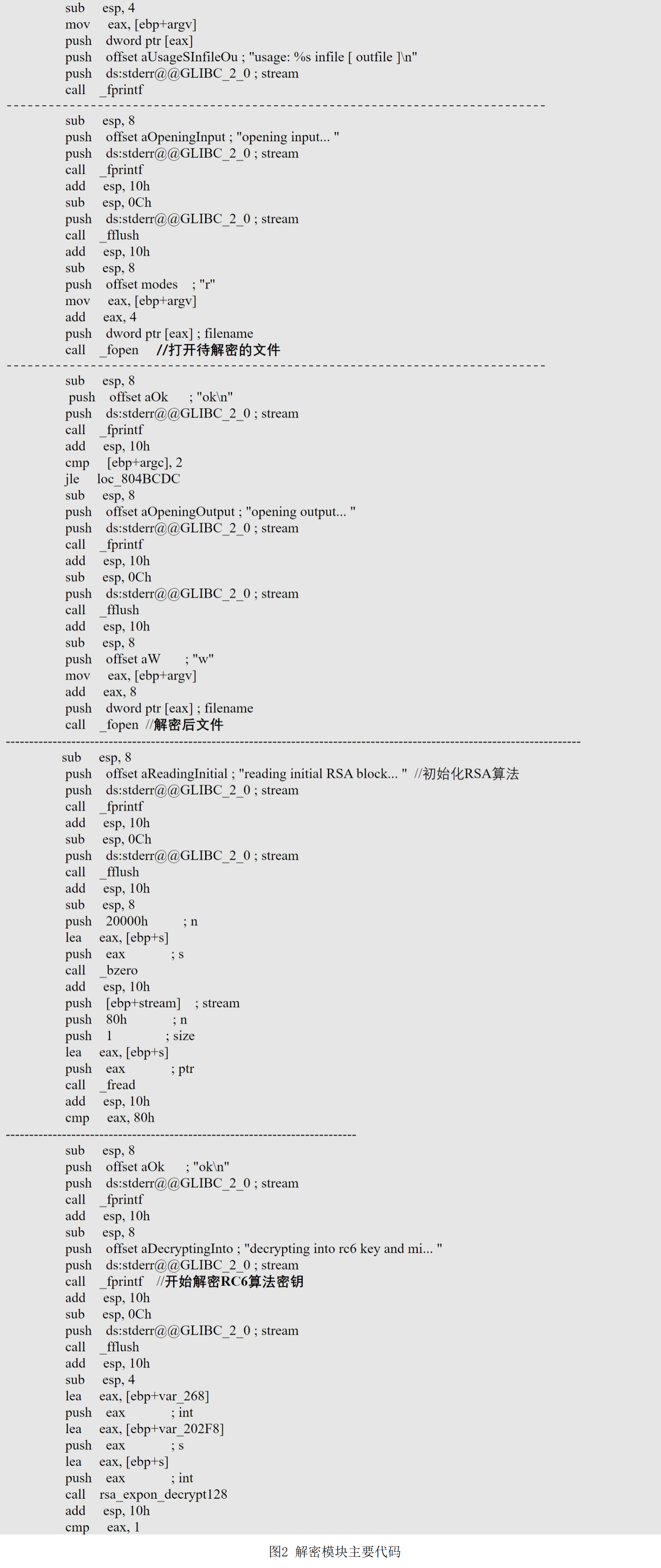

(二)解密模塊

解密模塊是通用模塊,可被其他模塊調用對指定文件進行解密,采用了與NOPEN遠控木馬(參見《“NOPEN”遠控木馬分析報告》)類似的RSA+RC6加密算法。如圖2所示。

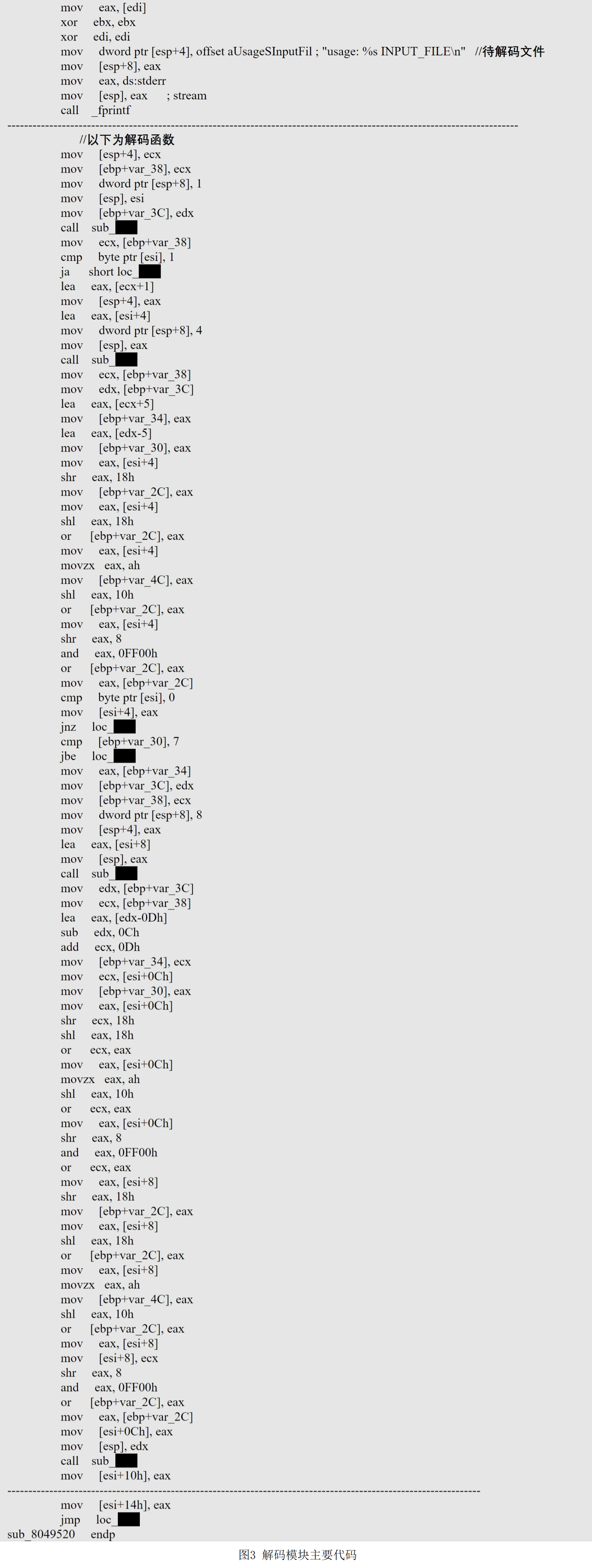

(三)解碼模塊

與解密模塊類似,解碼模塊也是通用模塊,可以被其他模塊調用對指定文件進行解碼,但采用了自編碼算法。如圖3所示。

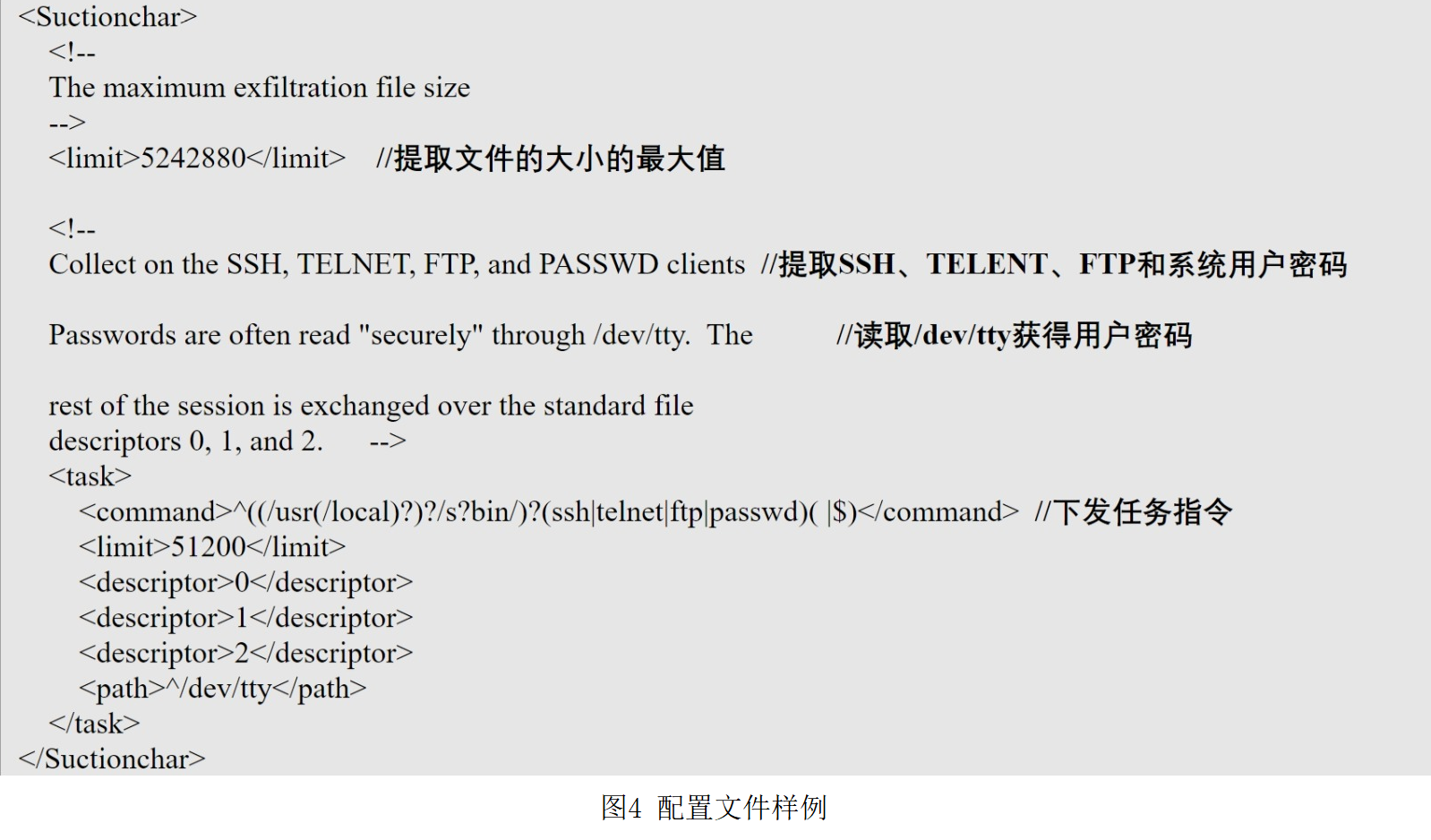

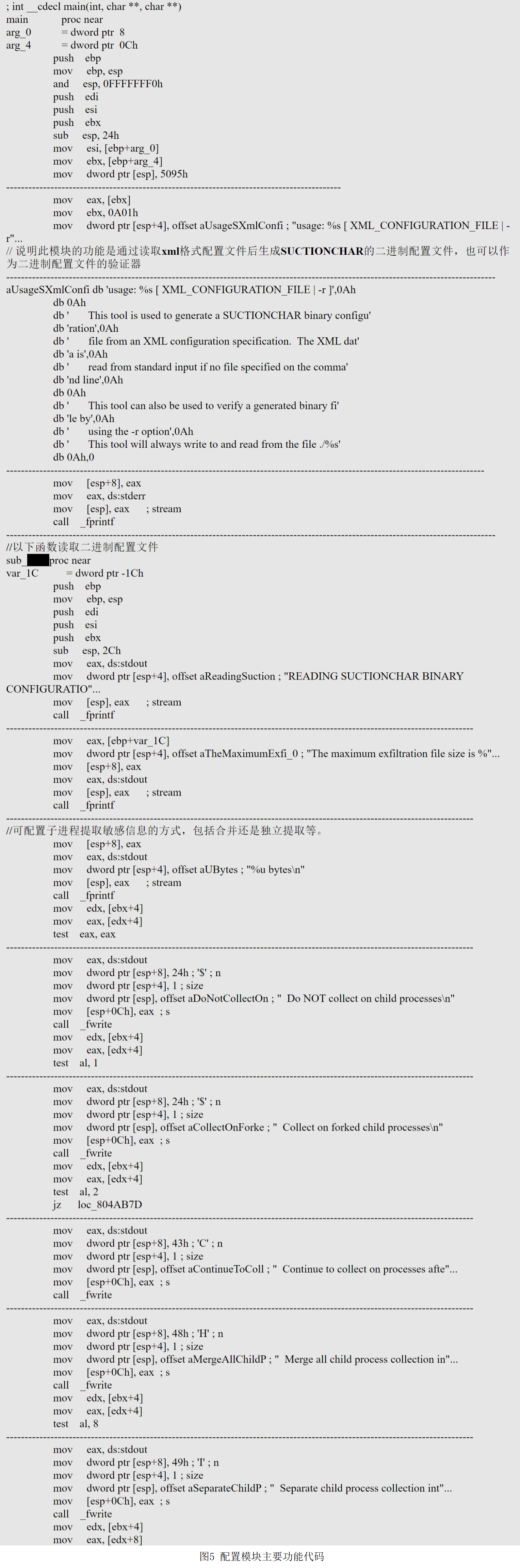

(四)配置模塊

配置模塊的主要功能是讀取攻擊者遠程投送的xml格式配置文件中的指令和匹配規則,并生成二進制配置文件,從而由“監視模塊”和“間諜模塊”調用后在受害主機上查找相關內容。如圖4、圖5所示。

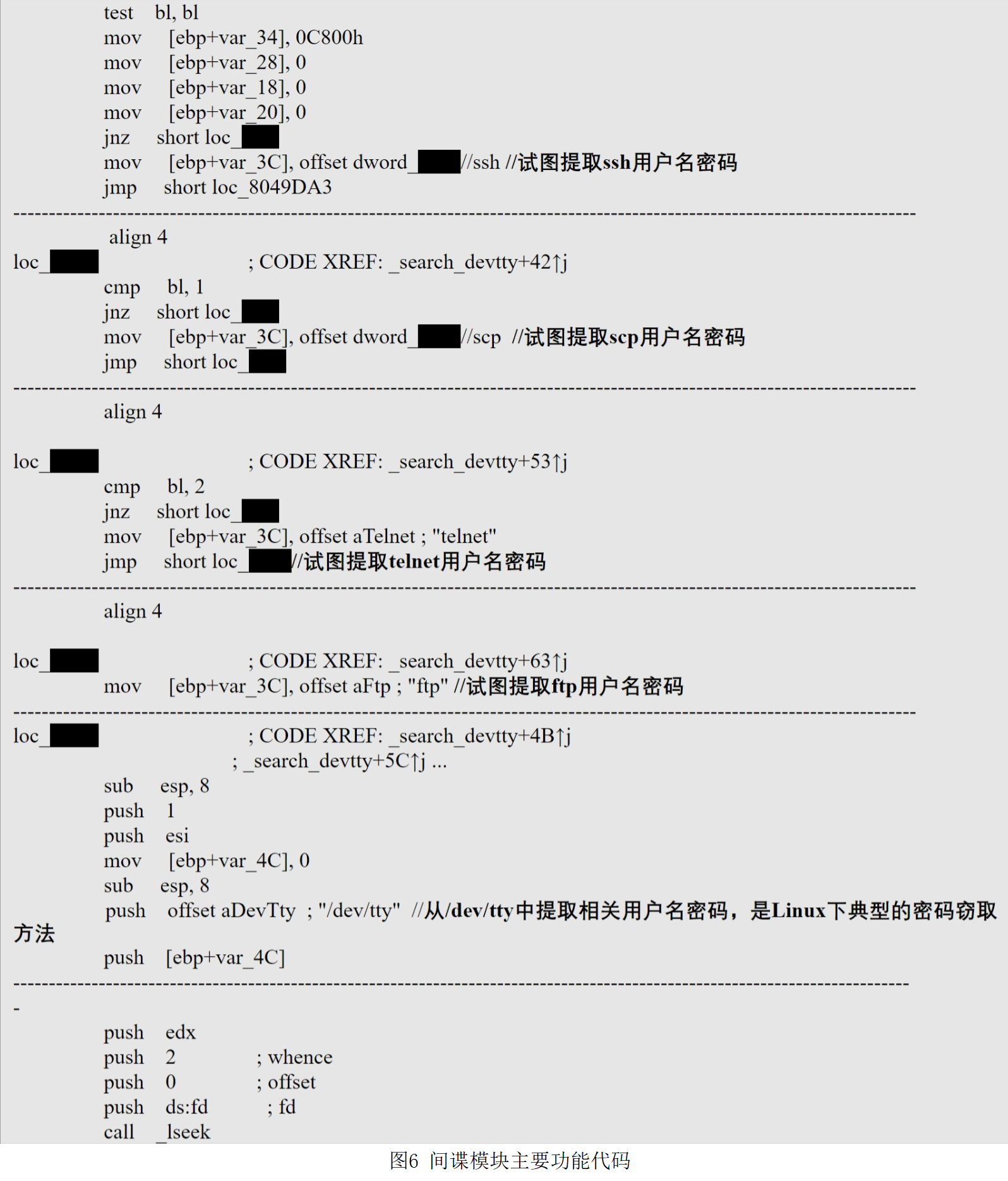

(五)間諜模塊

間諜模塊的主要功能是按照攻擊者下發的指令和規則從受害主機上提取相應的敏感信息并輸出到指定位置。

(六)其他模塊

在分析過程中,我們還發現另外兩個模塊,分別是配置文件生成模塊和守護者模塊。其中,配置文件生成模塊的功能可能是生成ini臨時配置文件,而守護者模塊與間諜模塊具有很高的代碼相似性,可能是為不同版本系統生產的變種。

三、總結

基于上述分析結果,技術分析團隊認為,“飲茶”編碼復雜,高度模塊化,支持多線程,適配操作系統環境廣泛,包括FreeBSD、Sun Solaris系統以及Debian、RedHat、Centos、Ubuntu等多種Linux發行版,反映出開發者先進的軟件工程化能力。“飲茶”還具有較好的開放性,可以與其他網絡武器有效進行集成和聯動,其采用加密和校驗等方式加強了自身安全性和隱蔽性,并且其通過靈活的配置功能,不僅可以提取登錄用戶名密碼等信息,理論上也可以提取所有攻擊者想獲取的信息,是功能先進,隱蔽性強的強大網絡武器工具。

在此次針對西北工業大學的攻擊中,美國NSA下屬特定入侵行動辦公室(TAO)使用“飲茶”作為嗅探竊密工具,將其植入西北工業大學內部網絡服務器,竊取了SSH、TELNET、FTP、SCP等遠程管理和遠程文件傳輸服務的登錄密碼,從而獲得內網中其他服務器的訪問權限,實現內網橫向移動,并向其他高價值服務器投送其他嗅探竊密類、持久化控制類和隱蔽消痕類網絡武器,造成大規模、持續性敏感數據失竊。隨著調查的逐步深入,技術團隊還在西北工業大學之外的其他機構網絡中發現了“飲茶”的攻擊痕跡,很可能是TAO利用“飲茶”對中國發動了大規模的網絡攻擊活動。

封面圖片來源:攝圖網-401741752

特別提醒:如果我們使用了您的圖片,請作者與本站聯系索取稿酬。如您不希望作品出現在本站,可聯系我們要求撤下您的作品。

歡迎關注每日經濟新聞APP